Nextcloud Server Docker | Einrichtung +https: Let’s Encrypt [ssl]

![Preview Nextcloud Server Docker | Einrichtung +https: Let’s Encrypt [ssl]](/storage/300x202/6273d03c721b0.jpg)

Um mit meinem NAS Kontakte, Termine und Fotos zu synchronisieren, habe ich Nextcloud getestet und damit anderen Cloudanbietern für meine privaten Daten ein Stück weit den Rücken gekehrt. Dank Docker ist die Installation einfacher und flexibler denn je und ermöglicht es, Nextcloud auf einer beinahe beliebigen Hardware zu betreiben.

Nextcloud-Server Profil:

Software Server GitHub https://github.com/nextcloud/server aktuelle Version 31.0.4 gefunden 01.05.2025

Docker Basics

Docker ermöglicht es, Services oder Applikationen per Befehl in einem sogenannten Container zu starten.Ein Container ist eine vom Betriebssystem (OS) unabhängige isolierte Umgebung:

Beim ersten Start eines Containers, lädt Docker selbstständig alle notwendigen Quellen

aus dem Internet.

Docker kann unter Windows, macOS oder einer Linux-Distribution installiert werden,

siehe auch: Docker

Damit Nextcloud sicher vom Internet erreicht werden kann, setze ich Traefik als Let's Encrypt Reverse-Proxy ein. Der Reverse-Proxy stellt eine verschlüsselte HTTPS-Verbindung zur Verfügung und ermöglicht es mehrere Websites auf einem Server zu betreiben.

Alternativ zu einem Reverse-Proxy kann auch ein Cloudflare-Tunnel für das Veröffentlichen von Webservices aus dem eigenen Netzwerk verwendet werden:

Schritt für Schritt Nextcloud in Docker inklusive Zugriff vom Internet

Hardwareanforderung:- Für die Docker-Installation kann eine nahezu beliebige Hardware verwendet werden. Zum Beispiel ein virtueller Server eines Providers, oder für zu Hause: ein Mini-PC, Notebook, MAC, ein NAS: QNAP, Synology oder eine andere Hardware mit x68-64 Architektur auf der sich Windows oder Linux installieren lässt.

- Eigene registrierte Domain, siehe Domain und dessen Verwaltung.

- Cloudflare oder Reverse Proxy:

- Cloudflare-Tunnel Service oder alternativ:

- Port-Forwarding und Reverse Proxy mit Let's Encrypt-Zertifikat

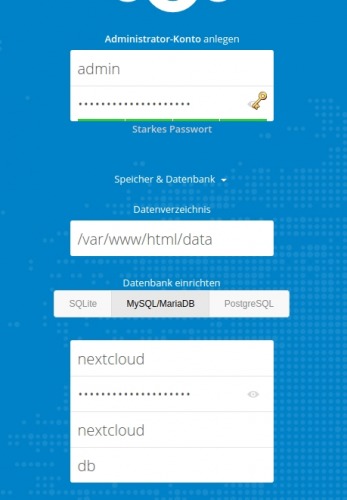

Als Basis für Nextcloud habe ich ursprünglich folgendes GitHub-Projekt eingesetzt und später adaptiert: https://github.com/ichiTechs/Dockerized-SSL-NextCloud-with-MariaDB. Das Projekt besteht im Wesentlichen aus zwei Dateien, welche ich in angepasster Version hier beschreibe. Der Hauptgrund für die Anpassung war die Trennung des Reverse-Proxys vom Nextcloud-Setup, wodurch mehrere Webdienste über die gleiche IP-Adresse und am selben Host mit einem jeweiligen SSL Zertifikat betrieben werden können. Die Nextcloud-Installation läuft in meinem Fall auf einer Hardware, bei mir zu Hause.

Container für Nextcloud:

- docker-compose.yml und nginx.conf anlegen

- Container starten

docker-compose.yml

Die Datei docker-compose.yml beinhaltet die Konfiguration für die Container, wie z. B. den Datenbank-Benutzer, die WebURL und Netzwerkeinstellungen für die Kommunikation der einzelnen Container untereinander. Die Datei sollte entsprechend vor dem ersten Start angepasst werden (Bereich labels). Wie bereits erwähnt, wird für das hier beschriebene Setup neben Docker und dem Traefik-Reverse-Proxy ein DNS-Eintrag auf die IP der Nextcloud-Installation vorausgesetzt.

Inhalt der Datei: docker-compose.yml

services:

web:

image: nginx

container_name: nextcloud_webserver

volumes:

- ./nginx.conf:/etc/nginx/nginx.conf:ro

links:

- app

volumes_from:

- app

#Für einen direkten Test-Zugriff, in den folgenden 2 Zeilen "#" entfernen. Aufruf: http://localhost:83 oder http://ServerIP:83

#ports:

#- "83:80"

#Labels für ReverseProxy, siehe: https://www.libe.net/traefik

labels:

- "traefik.enable=true"

- "traefik.http.routers.next.rule=Host(`next.domain.tld`)"

- "traefik.http.routers.next.entrypoints=web"

- "traefik.http.routers.next.entrypoints=websecure"

- "traefik.http.routers.next.tls.certresolver=myresolver"

networks:

- nextcloud

restart: always

app:

image: nextcloud:fpm

container_name: nextcloud_fpm

links:

- db

- redis

volumes:

- ./apps:/var/www/html/apps

- ./config:/var/www/html/config

- ./data:/var/www/html/data

networks:

- nextcloud

restart: always

redis:

image: redis

container_name: nextcloud_redis

restart: always

ports:

- "6379:6379"

volumes:

- ./redis:/data

entrypoint: redis-server --appendonly yes

networks:

- nextcloud

restart: always

db:

image: mariadb:10.5

container_name: nextcloud_db

volumes:

- ./db:/var/lib/mysql

environment:

- MYSQL_ROOT_PASSWORD=???

- MYSQL_DATABASE=nextcloud

- MYSQL_USER=nextcloud

- MYSQL_PASSWORD=???

networks:

- nextcloud

restart: always

#Ohne dem Einsatz eines Reverse Proxy (https://www.libe.net/traefik) fehlt voraussichtlich das Netzwerk webproxy

#und die folgenden Zeilen können entfernt oder auskommentiert werden. Alternativ kann das Netzwerk mit "docker network create webproxy" erstellt werden

networks:

nextcloud:

name: webproxy

external: trueDie Datei verwendet keine Volumes, sondern Unterordner unterhalb der Datei docker-compose.yml. Siehe: Docker Daten speichern: Docker Volumes vs. Host-Ordner Zusätzlich wird in der docker-compose-Datei noch eine nginx-Konfig-Datei eingebunden, diese wird im selben Ordner erwartet:

nginx.conf

Als Inhalt für die Datei nginx.conf kann am einfachsten folgendes Beispiel verwendet werden: https://github.com/nextcloud/docker/blob/master/.examples/docker-compose/with-nginx-proxy/mariadb/fpm/web/nginx.conf

Erstellen der Konfiguration und Start der Container

Folgender Befehl erstellt die Container laut der in der docker-compose.yml-Konfiguration.

docker compose up -d

Container hinzufügen / docker-compose.yml anpassen

Collabora hinzufügen

Collabora ist eine Online-Version von LibreOffice und ermöglicht es, Office-Dokumente online über den Webbrowser zu erstellen oder gemeinsam zu bearbeiten. Voraussetzung für die Nutzung aus dem Internet ist ein zusätzlicher DNS-Name, also ein A-Record auf die öffentliche IP des Servers und ein zusätzliches Let`s Encrypt-Zertifikat. Das Zertifikat wird wiederum von einem Reverse Proxy: Nginx-LetsEncrypt Reverse Proxy oder Traefik ausgestellt und verlängert werden.

Um Callabora in Nextcloud zu verwenden, kann folgenden Block in docker-compose.yml angepasst und eingefügt werden:

collabora:

image: collabora/code

container_name: nextcloud_collabora

expose:

- 9980

cap_add:

- MKNOD

environment:

- domain=next.deineDomain

- VIRTUAL_HOST=office.deineDomain

- VIRTUAL_NETWORK=nginx-proxy

- VIRTUAL_PORT=9980

- VIRTUAL_PROTO=https

- LETSENCRYPT_HOST=office.deineDomain

- LETSENCRYPT_EMAIL=deineEmail-Addresse

networks:

- nextcloud

restart: always

Die Konfiguration für Collabora wurde nur mit dem Nginx-LetsEncrypt Reverse Proxy getestet, daher ist die Reverse-Proxy-Einstellung im Bereich "environment" und nicht unter "labels"

OnlyOffice hinzufügen

Zudem können mit Only-Office Word, Excel oder PowerPoint-Dokumente online bearbeitet werden. Auch hier wird für den Zugriff aus dem Internet ein zusätzlicher DNS-Name vorausgesetzt: Traefik-Reverse-Proxy. Only-Office ist im Vergleich zu Collabora etwas schlanker, da wesentlich mehr Programmlogik im Browser stattfindet. Verglichen mit Collabora hatte ich bisher mit OnlyOffice auch keine Verbindungsabbrüche beim Bearbeiten von Dokumenten und somit Collabora mittlerweile mit OnlyOffice ersetzt.

onlyoffice:

image: onlyoffice/documentserver

container_name: nextcloud_onlyoffice

stdin_open: true

tty: true

volumes:

- ./onlyoffice/data:/var/lib/onlyoffice/documentserver/App_Data

expose:

- '80'

- '443'

labels:

- "traefik.enable=true"

- "traefik.http.routers.document.rule=Host(`document.domain.tld`)"

- "traefik.http.routers.document.entrypoints=web"

- "traefik.http.routers.document.entrypoints=websecure"

- "traefik.http.routers.document.tls.certresolver=myresolver"

- "traefik.http.middlewares.document-headers.headers.accesscontrolalloworiginlist=*"

- "traefik.http.middlewares.document-headers.headers.customrequestheaders.X-Forwarded-Proto=https"

- "traefik.http.routers.document.middlewares=document-headers"

environment:

- JWT_ENABLED=true

- JWT_SECRET=mysecret

- JWT_HEADER=Authorization

networks:

- nextcloud

restart: always Angepasstes docker-compose.yml mit OnlyOffice

version: '2'

services:

web:

image: nginx

container_name: nextcloud_webserver

volumes:

- ./nginx.conf:/etc/nginx/nginx.conf:ro

links:

- app

volumes_from:

- app

labels:

- "traefik.enable=true"

- "traefik.http.routers.next.rule=Host(`next.domain.tld`)"

- "traefik.http.routers.next.entrypoints=web"

- "traefik.http.routers.next.entrypoints=websecure"

- "traefik.http.routers.next.tls.certresolver=myresolver"

networks:

- nextcloud

restart: always

app:

image: nextcloud:fpm

container_name: nextcloud_fpm

links:

- db

- redis

- onlyoffice

volumes:

- ./apps:/var/www/html/apps

- ./config:/var/www/html/config

- ./data:/var/www/html/data

networks:

- nextcloud

restart: always

redis:

image: redis

container_name: nextcloud_redis

restart: always

ports:

- "6379:6379"

volumes:

- ./redis:/data

entrypoint: redis-server --appendonly yes

networks:

- nextcloud

restart: always

onlyoffice:

image: onlyoffice/documentserver

container_name: nextcloud_onlyoffice

stdin_open: true

tty: true

volumes:

- ./onlyoffice/data:/var/lib/onlyoffice/documentserver/App_Data

expose:

- '80'

- '443'

labels:

- "traefik.enable=true"

- "traefik.http.routers.document.rule=Host(`document.domain.tld`)"

- "traefik.http.routers.document.entrypoints=web"

- "traefik.http.routers.document.entrypoints=websecure"

- "traefik.http.routers.document.tls.certresolver=myresolver"

- "traefik.http.middlewares.document-headers.headers.accesscontrolalloworiginlist=*"

- "traefik.http.middlewares.document-headers.headers.customrequestheaders.X-Forwarded-Proto=https"

- "traefik.http.routers.document.middlewares=document-headers"

environment:

- JWT_ENABLED=true

- JWT_SECRET=mysecret

- JWT_HEADER=Authorization

networks:

- nextcloud

restart: always

db:

image: mariadb:10.5

container_name: nextcloud_db

volumes:

- ./db:/var/lib/mysql

environment:

- MYSQL_ROOT_PASSWORD=???

- MYSQL_DATABASE=nextcloud

- MYSQL_USER=nextcloud

- MYSQL_PASSWORD=???

networks:

- nextcloud

restart: always

networks:

nextcloud:

external:

name: webproxy

OnlyOffice leere Dokumente

ACHTUNG: Wenn die Adresse für die internen Anforderungen nicht aufgelöst werden kann, werden die Dokumente in NextCloud nicht upgedated, sie befinden sich dann noch im Container, in dem Ordner: /var/lib/onlyoffice/documentserver/App_Data. Aus diesem Grund sollte der Ordner unbedingt auf einen lokalen Ordner gemappt werden, um einen Datenverlust zu vermeiden. Verantwortlich für das Updaten der Only-Office-Dokumente in NextCloud ist der Cron-Job, daher ist es auch nicht unwesentlich, dass dieser regelmäßig läuft.

Außerdem musste ich in der Nextcloud-Konfiguration ab einer bestimmten Version folgende Zeilen hinzufügen:

File: /config/config.php

$CONFIG = array (

...

'onlyoffice' =>

array (

'verify_peer_off' => false,

),

...Zudem habe ich auch noch die Option Zwischenversionen bei der Bearbeitung aufbewahren (force save) ausgewählt.

OnlyOffice Unknown error

Nach dem Umstieg von Nginx-LetsEncrypt Reverse Proxy auf Traefik, hatte ich beim Aufruf von Dokumenten das folgende Problem: Unknown error. Press "OK" to reterun to document list

Die Ursache waren fehlende Headers. In Traefik können diese über eine Middleware angepasst werden. Die Middleware ist im obigen Beispiel bereits eingefügt.

...

- "traefik.http.middlewares.document-headers.headers.accesscontrolalloworiginlist=*"

- "traefik.http.middlewares.document-headers.headers.customrequestheaders.X-Forwarded-Proto=https"

- "traefik.http.routers.document.middlewares=document-headers"

...Wartung

Container updaten

Für das Update des Containers habe ich mir eine kleine .sh-Datei geschrieben:

docker-compose pull

docker compose up -d

sleep 20

docker exec --user www-data nextcloud_fpm php occ upgrade

sleep 20

docker exec --user www-data nextcloud_fpm php occ db:add-missing-indices

docker exec --user www-data nextcloud_fpm php occ app:disable twofactor_totp calendar news contacts onlyoffice previewgenerator tasks mail drawio

docker exec --user www-data nextcloud_fpm php occ app:enable twofactor_totp calendar news contacts onlyoffice previewgenerator tasks mail drawio

docker exec --user www-data nextcloud_fpm php occ maintenance:mode --off

~Nachdem immer wieder mal Apps gefehlt haben, habe ich diese in dem Skript zuerst deaktiviert und im Anschluss wieder aktiviert.

Ohne dem Befehl "occ upgrade" würde das Upgrade beim nächsten Aufruf der Weboberfläche über den Browser initiiert werden:

Files scannen

Sollte Dateien direkt und nicht über die Weboberfläche von Nextcloud hinzugefügt werden, können dies diese mittels Filescan erkannt und hinzugefügt werden:

docker exec --user www-data nextcloud_fpm php occ files:scan --allGesichtserkennung

App:

docker exec --user www-data nextcloud_fpm php occ recognize:download-modelsGeburtstagskalender neu aufbauen

docker exec --user www-data nextcloud_fpm php occ dav:sync-birthday-calendar UserBackup: Datenbank Dump

docker exec db mysqldump --user=root --password=Password -h localhost nextcloud > dump.sql.gzMariaDB- Upgrade

Nach einem Upgrade der Container sollte eventuell auch ein Blick in die jeweiligen Consolen-Outputs geworfen werden. Als Beispiel wurde in der Datenbank ein Hinweis für das Upgrade auf eine neuere Version angezeigt:

[Warning] InnoDB: Table mysql/innodb_index_stats has length mismatch in the column name table_name. Please run mysql_upgrade

[Warning] InnoDB: Table mysql/innodb_table_stats has length mismatch in the column name table_name. Please run mysql_upgrade

Mit dem Befehl "mysql_ugrade -u root -p" im DB-Container konnte ich die Datenbank auf eine neuere Version upgraden:

root@71fb96934128:/# mysql_upgrade -u root -p

Enter password:

Phase 1/7: Checking and upgrading mysql database

Processing databases

mysql

mysql.column_stats OK

mysql.columns_priv OK

mysql.db OK

mysql.event OK

mysql.func OK

mysql.gtid_slave_pos OK

mysql.help_category OK

mysql.help_keyword OK

mysql.help_relation OK

mysql.help_topic OK

mysql.host OK

mysql.index_stats OK

mysql.innodb_index_stats

error : Table rebuild required. Please do "ALTER TABLE `innodb_index_stats` FORCE" or dump/reload to fix it!

mysql.innodb_table_stats

error : Table rebuild required. Please do "ALTER TABLE `innodb_table_stats` FORCE" or dump/reload to fix it!

mysql.plugin Needs upgrade

..

`nextcloud`.`oc_twofactor_totp_secrets` FIXED

`nextcloud`.`oc_users` FIXED

`nextcloud`.`oc_vcategory` FIXED

`nextcloud`.`oc_vcategory_to_object` FIXED

`nextcloud`.`oc_whats_new` FIXED

Phase 7/7: Running 'FLUSH PRIVILEGES'

OKSollte die Datenbank bereits aktuell sein, würde der Befehl ohne "force" kein Upgrade versuchen:

root@71fb96934128:/# mysql_upgrade -u root -p

Enter password:

This installation of MariaDB is already upgraded to 10.5.17-MariaDB.

There is no need to run mysql_upgrade again for 10.5.17-MariaDB.

You can use --force if you still want to run mysql_upgradeTuning – Einstellungen – Optimierungen

Cronjob

am Host-OS

sudo crontab -e*/5 * * * * docker exec --user www-data nextcloud_fpm php -f /var/www/html/cron.php > /dev/null 2>&1Sicherheits- und Einrichtungswarnungen

docker exec --user www-data nextcloud_fpm php occ maintenance:mode --on

docker exec --user www-data nextcloud_fpm php occ db:convert-filecache-bigint

docker exec --user www-data nextcloud_fpm php occ maintenance:mode --off

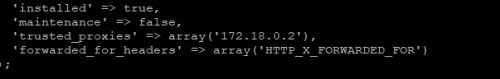

docker exec --user www-data nextcloud_fpm php occ db:add-missing-indicesBrute Force Protection und Reverse Proxy:

in Protokollierung:

/config/config.php:

hinzufügen von:

'trusted_proxies' => array('172.18.0.2'),

'forwarded_for_headers' => array('HTTP_X_FORWARDED_FOR')

Connections:

root@soxn:/nextcloud# nano nginx.conf

events {

worker_connections 768;

}changed to 2048;

NGINX Bad Gateway – OnlyOffice

Anfangs habe ich folgenden Workaround für den Start von OnlyOffice benötigt, mittlerweile ist dieser hinfällig …

Bash-Script:

#!/bin/bash

url="https://document.DOMAIN"

keyword="Bad Gateway"

if curl -s "$url" | grep "$keyword"

then

# if the keyword is in the conent

echo " ERROR"

docker restart onlyoffice

else

echo "the website is working fine"

fisudo crontab -e

*/10 * * * * . /nextcloud/check.sh > /dev/null 2>&1Preview Images

Damit die Anzeige in der Bildergalerie schneller funktioniert, können die Vorschaubilder mittels des Plugins "Preview Generator" vorab erzeugt werden.

Nach der Installation der App können die Vorschaubilder über folgenden Befehl erzeugt werden:

docker exec --user www-data nextcloud_fpm php occ preview:generate-all -vvvDamit neue Vorschaubilder regelmäßig erzeugt werden, habe ich am Host-System einen Cronjob hinzugefügt:

sudo crontab -e15 3 * * * docker exec --user www-data nextcloud_fpm php occ preview:pre-generate > /dev/null 2>&1siehe auch: Linux CronJobs - geplante Tasks | Debian crontab [erklärt]

Client_max_body_size

File uploadsize.conf

client_max_body_size 10G;docker-compose.yml

services:

proxy:

image: jwilder/nginx-proxy

container_name: proxy

ports:

- 80:80

- 443:443

volumes:

- ./proxy/conf.d:/etc/nginx/conf.d

- ./proxy/vhost.d:/etc/nginx/vhost.d

- ./proxy/html:/usr/share/nginx/html

- ./proxy/certs:/etc/nginx/certs:ro

- /var/run/docker.sock:/tmp/docker.sock:ro

- ./uploadsize.conf:/etc/nginx/conf.d/uploadsize.conf:roRedis / Cache

config/apcu.config.php

<?php

$CONFIG = array (

'memcache.local' => '\OC\Memcache\APCu',

'opcache.revalidate_freq' => 60,

'redis' => array(

'host' => 'nextcloud_redis',

'port' => 6379,

),

'filelocking.enabled' => true,

'memcache.locking' => '\OC\Memcache\Redis',

); siehe auch: https://docs.nextcloud.com/server/latest/admin_manual/installation/server_tuning.html

Docker .env

Wird in dem Ordner in dem sich die docker-compose.yml Datei befindet eine .env-Datei angelegt, können damit Docker-Parameter geändert werden:

#.env

COMPOSE_HTTP_TIMEOUT=200Troubleshooting

Internal Server Error

Nach einem Stromausfall hatte ich folgendes Problem:

Internal Server Error

The server encountered an internal error and was unable to complete your request.

Please contact the server administrator if this error reappears multiple times, please include the technical details below in your report.

More details can be found in the server log.Der Redis-Container hat dabei ständig neu gestartet. Im Log konnte ich folgenden Eintrag finden:

Bad file format reading the append only file: make a backup of your AOF file, then use ./redis-check-aof --fix <filename>Nachdem ich den Redis-Ordner ./nextcloud/redis gelöscht habe, konnte die Installation wieder gestartet werden.

WARNING: [pool www] server reached pm.max_children setting (5), consider raising it

Mit den Standardeinstellungen wurde im Log des nextcloud:fpm Containers folgende Warnung angezeigt:

WARNING: [pool www] server reached pm.max_children setting (5), consider raising it Das Limit kann in der FPM-Config-Datei www.conf erhöht werden, diese ist im nextcloud:fpm Container versteckt:

Um die Datei anzuzeigen, können wir uns in den Container verbinden:

docker exec --user www-data -it nextcloud_fpm bashDamit die Änderungen an der Config-Datei auch nach einem Reboot vorhanden sind, kann die Datei außerhalb des Containers abgelegt werden, dazu muss die Datei aber vorhanden sein:

mit cat /usr/local/etc/php-fpm.d/www.conf den Inhalt der www.conf anzeigen lassen und im Root Ordner www.conf anlegen:

Folgende Zeile in nextcloup_fpm hinzufügen:

- ./www.conf:/usr/local/etc/php-fpm.d/www.conf #added 4 max-childs-configmit nano.conf kann die www.conf angepasst werden:

Nachdem ich in meinem NAS 8 GB Ram habe, habe ich folgende Werte angepasst:

pm.max_children = 80 #(vorher 5)

pm.start_servers = 2

pm.min_spare_servers = 2 #(voher 1)

pm.max_spare_servers = 15 #(vorher 3)Die komplette Datei schaut bei mir wie folgt aus:

www.conf

[www]

user = www-data

group = www-data

listen = 127.0.0.1:9000

pm = dynamic

pm.max_children = 80

pm.start_servers = 2

pm.min_spare_servers = 2

pm.max_spare_servers = 15Exception: Database error when running migration latest for app core

An exception occurred while executing a query: SQLSTATE[HY000]: General error: 4047 InnoDB refuses to write tables with ROW_FORMAT=COMPRESSED or KEY_BLOCK_SIZE.Das Problem liegt an der MariaDB-Version. Ab Version 10.6 werden keine komprimierten Spalten mehr unterstützt.

Ich habe das Problem fürs Erste gelöst, indem ich die Version 10.5 von MariaDB verwende:

docker-compose.yml

...

db:

image: mariadb:10.5

container_name: nextcloud_db

...siehe: help.nextcloud.com/t/update-to-22-failed-with-database-error-updated/120682

Docker als Benutzer / ohne Root-Rechte

sudo groupadd docker

sudo gpasswd -a $USER dockerRouter OpenWrt – interne IP

Nachdem mein NAS und somit die Nextcloud-Installation zu Hause direkt über das WLAN erreichbar ist, ohne Umweg: WLAN-Router – Internet – Router, ist es natürlich sinnvoll die Installation direkt aufzurufen, dazu reicht ein zusätzlicher DNS-Eintrag am Router: Split-DNS. Die Nextcloud-Domain wird im WLAN somit mit einer internen IP aufgelöst.

Hier als Beispiel die Anpassung meines auf OpenWrt-basierenden Router:

vi /etc/config/dhcp

config 'domain'

option name 'next.domain.xx'

option ip 192.168.1.5

config 'domain'

option name 'office.domain.xx'

option ip 192.168.1.5

config 'domain'

option name 'document.domain.xx'

option ip 192.168.1.5Desktop-Client

Für das Synchronisieren von Dateien existiert für Windows, macOS und Linux ein Desktop Client. Der Client integriert sich nahtlos in den Filemanager und kümmert sich um das Synchronisieren der Ordner.

OrdnerSync Rasperry PI

Installieren:

sudo apt install owncloud-client-cmdund eintragen in crontab:

crontab -e

* * * * * owncloudcmd /lokalerOrdner https://user:password@nextcloudURL/remote.php/webdav/Ordner >/dev/null 2>&1Fazit

Nextcloud wertet meinen NAS um unzählige Funktionen auf und bietet mir die Möglichkeit Cloud-Dienste wieder nach Hause zu bringen:

Mit Nextcloud habe ich jetzt Sync-Clients für Android, Windows und Linux, kann im Browser Office-Dokumente, Diagramme oder Abstimmungen erstellen. Neben den Fotos vom Smartphone kann ich zudem meine Kontakte und Kalendereinträge synchronisieren oder mit anderen teilen und könnte sogar einen eigenen Messenger inkl. Anruf- und Video-Funktion betreiben und vieles mehr …

({{pro_count}})

({{pro_count}})

{{percentage}} % positiv

({{con_count}})

({{con_count}})

DANKE für deine Bewertung!

Fragen / Kommentare

(sortiert nach Bewertung / Datum) [alle Kommentare(am besten bewertete zuerst)]

Es ist schon wirklich witzig: Webservices sind aus unserem Leben nicht mehr wegzudenken und immer mehr Menschen sind vor allem durch NEXTCLOUD motiviert, die erste Erfahrung mit Linux und dem Aufsetzen eines Servers unter Linux zu sammeln. Und egal, wie motiviert man sich damit beschäftigt: Es gibt einfach keine fachlich UND didaktisch sauberen Erklärungen im Netz. Wie auch hier. Ich finde es enorm schade, dass sich jemand die Mühe macht, ein seitenlanges Tutorial wie dieses hier zu schreiben, das für Anfänger komplett zum Scheitern verurteilt ist, weil winzige Schritte einfach ausgelassen werden und damit das ganze Tutorial wertlos ist. Folgt man dem Tutorial bis zum Starten der Docker-Container (haarklein, und ich meine wirklich 1:1 ohne jeden Fehler), dann greift schon der Aufruf der IP-Adresse des Nextcloud-Servers ins Leere "Seite ist nicht erreichbar". Warum? Tja. Vermutlich ist die NGINX.CONFIG nicht einfach so übernehmbar, es wird ja auch mit keinem Wort erwähnt, WIE man sie in DIESER SPEZIELLEN ANWENDUNG zu konfigurieren hat, wo die Knackpunkte liegen, worauf man achten soll, wie das mit den Relativpfaden hier läuft und und und. Stattdessen einfach nur eine Datei, die "als Beispiel verwendet werden" darf. Also ist auch dieses Tutorial ein weiteres Tutorial für Leute, die eh schon wissen, wie es geht und sich gerne noch einmal durchlesen, wie es andere so machen. Aber es ist eben kein Tutorial, das Menschen mitnimmt, die sich brennend für die Umsetzung interessieren. Warum dann all die Mühe, so ein Tutorial überhaupt zu schreiben? Wieso nicht den präzisen Weg gehen, OHNE bei Elementareinstellungen etwas zu überspringen. Man hört an allen Ecken und Enden "dann benutz doch Google". Aber die Personen, die einem das empfehlen, haben nicht die Spur einer Ahnung, wie viele völlig veraltete Beschreibungen da von Google ausgespuckt werden, viele unbrauchbar, die meisten von Nerds für Nerds, die allermeisten didaktisch totaler Sondermüll. Und so bleibt es auch heute, wie es seit Jahrzehnten immer schon war: Linux-Experten bleiben unter sich und schreibt Artikel für sich selbst.

Vielen Dank für dein Feedback:

Aus deiner Rückmeldung hätte ich verstanden, dass du die docker-compose.yml-Datei ohne einer Anpassung 1:1 kopiert hast?

Ziel dieses Tutorials sollte sein, dass der Zugriff über einen DNS-Eintrag (Domain) vom Internet stattfindet, was den verlinkten Traefik-Reverse-Proxy und das Hinzufügen der Domain in der docker-compose.yml-Datei voraussetzt.

Falls du für Testzwecke direkt auf die IP-Adresse zugreifen möchtest, solltest du in der docker-compose.yml Datei: ports: -83:30 aktivieren, indem der Kommentar entfernt wird: "#":

...

ports:

- "83:80"

...

Zudem war für dich nicht ganz klar, dass die Dateien nginx.conf und docker-compose.yml im selben Ordner liegen sollen?

Ich versuche den Artikel bei Gelegenheit zu überarbeiten. Um besser zu verstehen, an welchem Punkt du genau nicht weiter gekommen bist, wäre ich über eine weitere Rückmeldung sehr dankbar.Beitrag erstellt von Bernhard

Aloa,

vielen Dank für die Beschreibung. Ich versuche die Installation ebenfalls umzusetzen und scheitere beim Installieren.

Es geht um folgenden Teil, der wohl Ärger macht:

+-+-+-+

networks:

nextcloud:

external:

name: webproxy

+-+-+-+

die Fehlermeldung lautet:

+-+-+-+

Deployment error

failed to deploy a stack: Network webproxy declared as external, but could not be found. Please create the network manually using `docker network create webproxy` and try again. : exit status 1

+-+-+-+

Das Netzwerk webproxy wird durch den Nginx-Reverse Proxy erstellt, dieser wird für https vorausgesetzt. Also zuerst muss der Reverse Proxy eingerichtet werden, siehe Schritt für Schritt.

Beitrag erstellt von Bernhard

User: Jens Ich bekomme nach der Installation immer nur ein 504 Gateway Time-out, wo sollte ich mit der Suche ansetzen? (Installiert ist nur: proxy, companion, db, fpm & webserver)

User: Raphael Vielen Dank für das hilfreiche Manual! Den Absatz um die pm.max_children zu ändern hab ich, so denke ich, nicht ganz verstanden. Stimmt das so:? Man verbindet sich mit dem Docker Container und bearbeitet darin die www.conf datei, indem man die Zeile mit dem Verweis auf die neue Config Datei hinzufügt. Anschließend legt man eine www.conf Date im root ordner des Servers (außerhalb des containers) an und fügt die 4 Zeilen mit den pm.max children ein. Aber wird nicht bei jedem neuen build des containers die www.conf im docker auf die ursprüngliche Version zurückgesetzt? Würde mich über eine Antwort freuen... raphael_unterrainer(AT)hotmail.com

User: Zinnik Hallo ich habe ein Problem mit der nextcloud im docker auf einer qnap nas. Ich kann kein letsencrypt zertifikat erstellen. Kannst du mir helfen?